Ataki AI-powered wykorzystują sztuczną inteligencję do tworzenia wiarygodnych, spersonalizowanych i trudnych do wykrycia oszustw, które omijają zarówno filtry antyspamowe, jak i czujność użytkowników.

Ten artykuł to kompleksowy, ekspercki przewodnik po nowoczesnym phishingu i oszustwach wspieranych przez AI. Pokażę:

-

jak działają ataki nowej generacji,

-

jakie techniki są dziś najskuteczniejsze,

-

dlaczego nawet doświadczeni użytkownicy dają się nabrać,

-

oraz jak realnie się chronić – prywatnie i w firmie.

Jeśli myślisz, że „mnie to nie dotyczy”, to… tym bardziej warto czytać dalej.

Czym są ataki AI-powered?

Ataki AI-powered to cyberataki, w których sztuczna inteligencja odgrywa kluczową rolę na etapie:

-

zbierania danych o ofierze,

-

generowania treści (tekst, głos, obraz, wideo),

-

personalizacji komunikacji,

-

automatyzacji i skalowania ataku,

-

adaptacji w czasie rzeczywistym.

Nie mówimy już o ręcznie pisanych mailach. Mówimy o:

-

modelach językowych analizujących Twoje social media,

-

algorytmach generujących idealnie dopasowane wiadomości,

-

deepfake’ach głosu i wideo,

-

botach prowadzących rozmowę „jak człowiek”.

To phishing 2.0 – inteligentny, dynamiczny i bezlitosny.

Ewolucja phishingu: od masówki do hiperpersonalizacji

Phishing klasyczny (lata 2005–2015)

-

masowe wysyłki maili,

-

brak personalizacji,

-

proste fałszywe strony logowania,

-

łatwe do wykrycia.

Phishing ukierunkowany (spear phishing)

-

ataki na konkretne osoby lub firmy,

-

użycie imienia, stanowiska, nazwy firmy,

-

większa skuteczność,

-

więcej researchu po stronie atakującego.

Phishing AI-powered (2020 → )

-

automatyczne OSINT (analiza social mediów, maili, stron WWW),

-

generowanie treści w idealnym stylu ofiary,

-

symulowanie rozmów w czasie rzeczywistym,

-

deepfake głosu, twarzy, a nawet mimiki.

👉 Różnica? Skala + precyzja + realizm.

Może Cię zainteresować: Czym jest phishing i jak się przed nim chronić?

Jak AI pomaga cyberprzestępcom?

Analiza danych ofiary (OSINT na sterydach)

AI potrafi:

-

przeszukiwać LinkedIna, Facebooka, Instagrama, X,

-

analizować styl wypowiedzi,

-

identyfikować relacje zawodowe,

-

wyłapywać wydarzenia (urlop, zmiana pracy, stres).

Efekt? Wiadomość brzmi jakby pisał ktoś, kogo znasz.

Może Cię zainteresować: AI w rękach cyberprzestępców – nowe zagrożenia, o których nikt nie mówi

Generowanie perfekcyjnych wiadomości

Modele językowe:

-

eliminują błędy językowe,

-

dopasowują ton (formalny, koleżeński, pilny),

-

potrafią pisać „jak szef”, „jak księgowa”, „jak bank”.

To koniec ery „Dear User”.

Deepfake głosu i wideo

Jedno nagranie głosu wystarczy, by:

-

zadzwonić do działu finansowego,

-

wydać polecenie przelewu,

-

potwierdzić „to pilne, nie oddzwaniaj”.

Deepfake wideo? Coraz częstszy w atakach BEC (Business Email Compromise).

Może Cię zainteresować: Deepfake 2026 – jak odróżnić prawdę od fałszu w sieci

Automatyzacja i skala

AI nie męczy się, nie robi przerw, nie popełnia „ludzkich” błędów.

-

tysiące ataków równolegle,

-

dynamiczne dostosowanie treści,

-

testowanie, co działa najlepiej.

Najgroźniejsze formy nowoczesnego phishingu

AI-phishing mailowy

-

idealny język,

-

poprawne stopki,

-

prawdziwe podpisy,

-

linki do perfekcyjnych kopii stron.

Często nie do odróżnienia bez analizy technicznej.

Smishing i phishing SMS

-

krótkie, pilne komunikaty,

-

linki skracane,

-

podszywanie się pod banki, kurierów, ZUS, urzędy.

AI generuje tysiące wariantów – filtry mają problem.

Vishing (phishing głosowy)

-

rozmowa brzmi naturalnie,

-

brak „robotycznego” akcentu,

-

emocje: presja, strach, pośpiech.

Ofiary często orientują się dopiero po fakcie.

Business Email Compromise (BEC)

Najdroższy typ ataku.

-

podszywanie się pod zarząd,

-

fałszywe faktury,

-

zmiana numerów kont,

-

przelewy na miliony.

AI zwiększa skuteczność dramatycznie.

Phishing w komunikatorach (Teams, Slack, WhatsApp)

-

konta przejęte lub podrobione,

-

„szybka sprawa”,

-

link lub plik.

Ludzie ufają komunikatorom bardziej niż mailom – i to błąd.

Dlaczego ludzie dają się nabrać?

Bo AI gra na emocjach

-

strach (blokada konta),

-

autorytet (szef, bank),

-

pośpiech („teraz albo nigdy”),

-

empatia („mam problem, pomóż”).

Bo ataki są perfekcyjne językowo

Brak błędów = brak podejrzeń.

Bo jesteśmy przebodźcowani

Setki maili dziennie → automatyzmy → klik.

Bo ufamy technologii

„Skoro przeszło przez filtr, to bezpieczne” – niekoniecznie.

Phishing AI a firmy – realne ryzyka

Dla firm skutki są znacznie poważniejsze:

-

straty finansowe,

-

wyciek danych,

-

odpowiedzialność prawna (RODO),

-

utrata reputacji,

-

przestoje operacyjne.

Jedna wiadomość może kosztować więcej niż roczny budżet IT.

Jak rozpoznać nowoczesny phishing?

Sygnały ostrzegawcze

-

presja czasu,

-

prośby o dane / pieniądze,

-

zmiana numeru konta,

-

nietypowy kanał kontaktu,

-

„nie oddzwaniaj”.

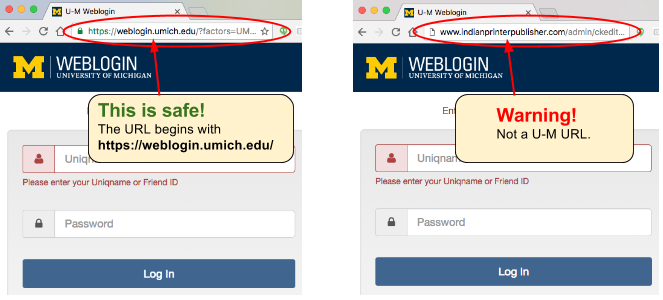

Analiza techniczna

-

sprawdzanie nagłówków maili,

-

weryfikacja domen,

-

analiza certyfikatów SSL,

-

sandbox dla załączników.

Zasada „out-of-band”

Zawsze potwierdzaj:

-

innym kanałem,

-

inną osobą,

-

bez klikania linków.

Ochrona przed atakami AI-powered

Dla użytkowników indywidualnych

-

MFA wszędzie,

-

menedżer haseł,

-

zero zaufania do linków,

-

aktualizacje systemu,

-

edukacja (to klucz!).

Dla firm

-

szkolenia pracowników (regularne),

-

procedury weryfikacji przelewów,

-

DMARC, SPF, DKIM,

-

monitoring anomalii,

-

segmentacja dostępu.

Przyszłość phishingu: co dalej?

Nadchodzi era:

-

phishingu w czasie rzeczywistym,

-

ataków opartych o dane biometryczne,

-

personalizacji 1:1,

-

ataków multikanałowych (mail + głos + chat).

Granica między „prawdziwe” a „fałszywe” będzie się zacierać.

Wnioski Techoteki

-

Phishing AI-powered to już teraźniejszość, nie przyszłość.

-

Najsłabszym ogniwem nadal jest człowiek – ale można go wzmocnić.

-

Edukacja + procedury + technologia = realna ochrona.

-

Brak reakcji to zaproszenie do ataku.

Jeśli myślisz, że „to mnie nie dotyczy”, to… dokładnie Ciebie dotyczy najbardziej.

Dziękujemy, że przeczytałaś/eś nasz artykuł do końca.

Śledź techoteka.pl i bądź na bieżąco z nowinkami technologicznymi! Obserwuj nas na Facebooku.